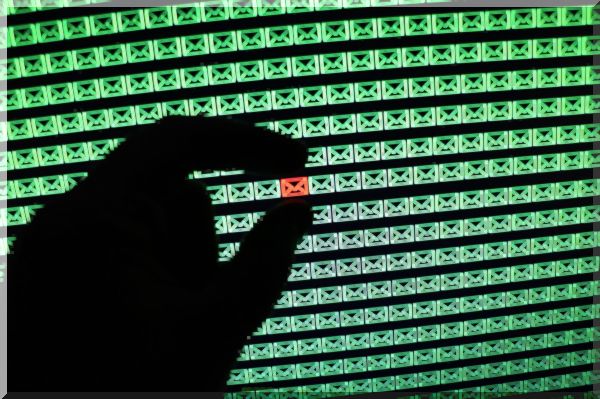

Ecoute Attentive Définie

Une attaque d'espionnage, également appelée attaque par sniffing ou snooping, est une incursion dans laquelle une personne tente de voler des informations que des ordinateurs, des smartphones ou d'autres périphériques transmettent via un réseau. Une attaque d’espionnage tire parti des communications réseau non sécurisées pour accéder aux données envoyées et reçues. Les attaques par écoute abusive sont difficiles à détecter car elles ne donnent pas l'impression que les transmissions sur le réseau fonctionnent anormalement.

Faire tomber les attentats

Les attaques à répétition impliquent une connexion affaiblie entre le client et le serveur, ce qui permet à l'attaquant de s'envoyer du trafic réseau. Les attaquants peuvent installer un logiciel de surveillance du réseau (un renifleur) sur un ordinateur ou un serveur afin de mener une attaque d’espionnage et d’intercepter les données en cours de transmission. Tout périphérique du réseau entre le périphérique émetteur et le périphérique récepteur constitue un point faible, de même que les périphériques initial et terminal eux-mêmes. Savoir quels appareils sont connectés à un réseau et quels logiciels sont installés sur ces appareils est un moyen de se protéger contre les attaques d'espionnage. L'utilisation de pare-feu personnels, de logiciels antivirus mis à jour et de réseaux privés virtuels (VPN), ainsi que d'éviter les réseaux publics, en particulier pour les transactions sensibles, peut également aider à prévenir les attaques d'espionnage.

Les réseaux Wi-Fi publics constituent une cible facile pour les attaques d’espionnage. Toute personne disposant du mot de passe facilement disponible peut rejoindre le réseau et utiliser un logiciel gratuit pour surveiller l'activité du réseau et voler les identifiants de connexion et les précieuses données que les utilisateurs transmettent sur le réseau. C'est une façon pour les gens de se faire pirater leurs comptes Facebook et leurs comptes de messagerie.

Les utilisateurs peuvent parfois limiter leur exposition à de telles attaques en s'assurant que leurs téléphones utilisent la version la plus récente du système d'exploitation. Cependant, il arrive parfois que les utilisateurs n'aient pas accès à la dernière version du logiciel car le fournisseur du téléphone ne le rend pas disponible immédiatement.

Exemples d'attaques d'abandon

En mai 2011, la plupart des smartphones Android étaient vulnérables à une attaque d'espionnage impliquant des jetons d'authentification envoyés sur des réseaux Wi-Fi non chiffrés. Les utilisateurs clandestins utilisant un programme de détection appelé Wireshark pourraient afficher, voler, modifier et supprimer les données d'agenda privées, les données de contact et les données de Picasa Web Album de cette façon. L'attaquant pourrait modifier les données de contact d'une victime pour amener ses contacts à envoyer des données sensibles à l'attaquant.

HTTP ne doit pas être utilisé pour transmettre des informations sensibles telles que des mots de passe ou des numéros de cartes de crédit, car il n'est pas crypté et est donc vulnérable aux attaques. Le cryptage HTTPS ou SSH (Secure Shell) devrait être utilisé à la place pour offrir une mesure de protection contre les attaques d’espionnage. Toutefois, les attaquants peuvent toujours être en mesure de déchiffrer des communications chiffrées pour accéder à des informations confidentielles. En avril 2015, au moins 25 000 applications iOS étaient vulnérables aux attaques d'espionnage en raison d'un bogue dans une bibliothèque de code à source ouverte appelée AFNetworking qui pourrait supprimer le cryptage HTTPS. L’attaquant n’avait besoin que d’un certificat valide pour écouter ou modifier une session cryptée SSL (Secure Socket Layer) impliquant l’une des applications affectées.

Comparaison des comptes d'investissement Nom du fournisseur Description Divulgation par l'annonceur × Les offres figurant dans ce tableau proviennent de partenariats avec lesquels Investopedia reçoit une rémunération.